Giải pháp an ninh mạng – ASA 5512-X with FirePower3.1. Giới thiệu về dòng ASA 5500-XDòng sản phẩm ASA 5500-X là dòng sản phẩm Firewall Next Generation mới được ra đời với sự kế thừa các đặc tính nổi trội của các dòng sản phẩm bảo mật trước đó của Cisco System. Nó được coi là sản phẩm bảo mật chuyên dụng với sự kết hợp của khả năng bảo mật tốt nhất và dịch vụ VPN cùng với những đổi mới mang tính chất tiên phong trong kiến trúc AIM (Cisco Adaptive Indentification and Mitigation). Được thiết kế với vai trò là một thiết bị lõi của Self-Defending Network, Cisco ASA 5500-X có khả năng phòng chống và ngăn ngừa các yếu tố có thể đe doạ tới hệ thống mạng trước khi nó có thể ảnh hưởng tới toàn bộ hệ thống mạng, kiểm soát hoạt động mạng và các lưu lượng ứng dụng đồng thời mang lại cho người dùng các kết nối VPN một cách linh hoạt và mềm dẻo.

Với những đặc điểm đó, dòng sản phẩm này có thể mang lại cho khách hàng những giải pháp bảo mật tối ưu đối với các hệ thống mạng vừa và nhỏ cũng như các hệ thống mạng doanh nghiệp.

Cisco ASA 5500-X mang lại sự kết hợp tốt nhất của một thiết bị đa tính năng trên nền tảng một thiết bị phần cứng duy nhất.

Dòng sản phẩm ASA có khả năng mang lại hiệu quả cao và tăng cường khả năng bảo mật cho hệ thống mạng nhờ nó các những đặc tính nổi trội như sau:

Đã được thị trường chứng minh về khả năng bảo mật và VPN: Đầy đủ các đặc điểm, khả năng Fire-wall cao, IPS, anti-X và công nghệ VPN IPSec/SSL mang lại khả năng bảo mật cao. Việc quản lý User và Application dựa trên việc kiểm soát truy nhập, giảm nhẹ khả năng virus và worm, bảo vệ malware, content filtering và kết nối các remote user hoặc remote Site.

Có khả năng mở rộng thích nghi nhận dạng và kiến trúc Mitigation Services: Dòng sản phẩm này được xây dựng trên kiến trúc modular, do đó khả năng mở rộng của thiết bị là rất lớn và có thể hoàn toàn đáp ứng được các yêu cầu về bảo mật cho hệ thống mạng.

Giảm thiểu chi phí vận hành và phát triển: Dòng sản phẩm đa tính năng Cisco AS 5500-X cho người dùng khả năng cấu hình và quản trị theo một hệ thống và một tiêu chuẩn xác định, điều này giúp giảm bớt chi phí vận hành và quản trị hệ thống.

Về mặt kiến trúc phần cứng, dòng Firewall Cisco ASA 5500-X bao gồm các model:

- ASA 5506-X

- ASA 5508-X

- ASA 5512-X

- ASA 5515-X

- ASA 5525-X.

- ASA 5545-X.

- ASA 5555-X.

Các tính năng kỹ thuật chính của thiết bị Firewall Next-Generation ASA được miêu tả như sau:

- Kiểm soát, theo dõi các luồng dữ liệu

- Thực thi các chính sách bảo mật : cho phép, từ chối dịch vụ

- Lọc bỏ các luồng dữ liệu không mong muốn

- Dịch chuyển địa chỉ mạng (NAT)

- Định tuyến

- Thực thi nhiều dịch vụ mạng riêng ảo (VPN IPSec, VPN SSL, Cisco AnyConnect)

Đứng về phương diện tổ chức bảo mật, ngoài vai trò chốt chặn kiểm soát các lưu lượng dữ liệu, hệ thống Firewall còn có nhiệm vụ chia cắt hệ thống mạng của chúng ta ra thành nhiều phần nhỏ, và xác định ranh giới đó. Tùy theo hệ thống Firewall được triển khai, hệ thống sẽ được chia cắt theo những đặc thù riêng. Tuy nhiên, nhìn chung đòi hỏi sẽ phải có 3 vùng bảo mật chính.

Trên nguyên tắc, sự xâm nhập từ các phân vùng có độ bảo mật thấp sang những khu vực bảo mật cao hơn sẽ không được Firewall cho phép. Nhìn chung, các chính sách đựoc xây dựng cho Firewall chỉ cho phép thông tin đi theo những chiều an toàn từ trong ra ngoài,từ nơi an toàn cao đến nơi an toàn thấp(cấp độ bảo mật). Chiều ngược lại gần như không được phép ngoài trừ 1 số trường hợp đặc biệt xảy ra dưới sự cấu hình cho phép và giám sát của người quản trị. Thiết bị sẽ dựa vào địa chỉ nguồn, đích,cổng kết nối,…các đặc thù về giao thức mạng để lọc các gói tin,cho phép nó đi qua hay ở lại. Ta có thể thay đổi giá trị độ bảo mật của một phân vùng nhằm phục vụ cho một ý đồ tổ chức nào đó.

3.2. Tính năng ASA 5512-X with FirePowerHệ thống được trang bị thiết bị chuyên dụng CISCO ASA 5512-X, thiết bị cung cấp các tính năng tiên tiến đảm bảo an toàn an ninh hệ thống như các nguy cơ Zero-day, tấn công ứng dụng dịch vụ, đánh cắp cơ sơ dữ liệu.

CISCO ASA 5512-X thế hệ mới được thiết kế đặc biệt có khả năng phát hiện và ngăn chặn các cuộc tấn công. Thế hệ firewall Cisco ASA với FirePOWER Services mới cung cấp khả năng nhận thức theo ngữ cảnh và điều khiển linh động để đánh giá các mối đe dọa, phối hợp thông tin và tối ưu hóa phòng thủ đam bao an ninh an toàn hệ thống mạng thông tin.

Cisco ASA 5512-X được tích hợp tính năng kiểm soát ứng dụng, hệ thống phòng chống xâm nhập thế hệ mới Next-Generation Intrusion Prevention Systems (NGIPS) cùng với giải pháp phòng chống malware tiên tiến Advanced Malware Protection (AMP) từ SourceFire.

Cisco ASA 5512-X kết hợp tường lửa, tính năng kiểm soát ứng dụng với khả năng phòng chống xâm nhập và phát hiện các cuộc tấn công, giúp đơn giản hóa kiến trúc bảo mật,tiết kiệm được đáng kể chi phí cũng như giảm bớt số lượng thiết bị bảo mật cần quản lý và triển khai.

Cisco ASA 5512-X bảo vệ chống lại các cuộc tấn công Zero-day với hơn 40 engine và 6500 stateful, cơ chế signature chống lại hàng ngàn các cuộc tấn công khai thác ngày càng gia tăng.

Cisco ASA 5512-X có khả năng phát hiện với phạm vi rộng các loại giao thức giúp cho hệ thống đảm bảo được sự hoạt động ôn định và ngăn chặn được các nguy cơ tấn công tiềm ẩn.

Cisco ASA 5512-X có khả năng nhận diện và ngăn chặn tấn công từ chối dịch vụ DoS, DDoS, lụt SYN, và các tấn công mã hóa với cơ chế Cisco Global Colerration

Cisco ASA 5512-X sử dụng hệ thống bằng sáng chế công nghệ Anti-evasion để bao vệ và giám sát đối phó với worm, virus, trojan, các cuộc tấn công do thám, phần mềm gián điệp, tấn công botnet, phishing, peer to peer, cũng như các kỹ thuật lẩn trốn.

Cisco ASA 5512-X với tính năng tường lửa dựa trên công nghệnhận dạng để đảm bảo thiết lập chính sách chính xác và mạnh mẽ.

Các tính năng kỹ thuật chính của thiết bị Firewall Next-Generation ASA 5512-X được miêu tả như sau:

- Kiểm soát, theo dõi các luồng dữ liệu

- Thực thi các chính sách bảo mật : cho phép, từ chối dịch vụ

- Lọc bỏ các luồng dữ liệu không mong muốn

- Dịch chuyển địa chỉ mạng (NAT)

- Định tuyến

- Thực thi nhiều dịch vụ mạng riêng ảo (VPN IPSec, VPN SSL, Cisco AnyConnect)

Đứng về phương diện tổ chức bảo mật, ngoài vai trò chốt chặn kiểm soát các lưu lượng dữ liệu, hệ thống Firewall còn có nhiệm vụ chia cắt hệ thống mạng của chúng ta ra thành nhiều phần nhỏ, và xác định ranh giới đó. Tùy theo hệ thống Firewall được triển khai, hệ thống sẽ được chia cắt theo những đặc thù riêng. Tuy nhiên, nhìn chung đòi hỏi sẽ phải có 3 vùng bảo mật chính.

Trên nguyên tắc, sự xâm nhập từ các phân vùng có độ bảo mật thấp sang những khu vực bảo mật cao hơn sẽ không được Firewall cho phép. Nhìn chung, các chính sách được xây dựng cho Firewall chỉ cho phép thông tin đi theo những chiều an toàn từ trong ra ngoài, từ nơi an toàn cao đến nơi an toàn thấp (cấp độ bảo mật). Chiều ngược lại gần như không được phép ngoài trừ 1 số trường hợp đặc biệt xảy ra dưới sự cấu hình cho phép và giám sát của người quản trị. Thiết bị sẽ dựa vào địa chỉ nguồn, đích, cổng kết nối,… các đặc thù về giao thức mạng để lọc các gói tin,cho phép nó đi qua hay ở lại. Ta có thể thay đổi giá trị độ bảo mật của một phân vùng nhằm phục vụ cho một ý đồ tổ chức nào đó.

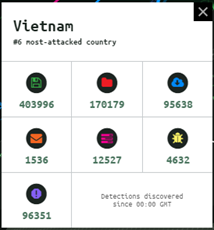

3.3. Tính năng log, cảnh báo, hiển thị thông tin nguy cơ bảo mậtGiải pháp Cisco ASA with FirePower sử dụng hệ thống Cisco FireSIGHT Management Center để quản lý, giám sát, cấu hình. Hệ thống này sẽ giám sát toàn bộ hệ thống IT theo thời gian thực và cung cấp cho người quản trị cái nhìn tổng quan nhất về tình trạng bảo mật của toàn hệ thống.

Bảng sau cung cấp các đối tượng mà FireSight nhận biết được:

| Category | FireSIGHT Management Center |

| Threats | Yes |

| Users | Yes |

| Web applications | Yes |

| Application protocols | Yes |

| File transfers | Yes |

| Malware | Yes |

| Command-and-control servers | Yes |

| Client applications | Yes |

| Network servers | Yes |

| Operating systems | Yes |

| Routers and switches | Yes |

| Mobile devices | Yes |

| Printers | Yes |

| VoIP phones | Yes |

| Virtual machines | Yes |

Các thông tin hiển thị event, log, alert trên hệ thống Cisco FireSIGHT Management Center như sau:

- Context Explorer: bảng hiển thị thông tin tổng quan về toàn bộ hệ thống

- Base Dashboard: bảng hiển thị thông tin về các sự kiện (event), cảnh báo (alert) bảo mật

- Threat Awareness Dashboard: bảng hiển thị thông tin về các mối nguy cơ mà FirePower nhận diện được dựa trên việc monitor các kết nối đang dùng trong hệ thống

- Instrusion Policy: bảng hiển thị thông tin về các chính sách bảo mật đang dùng

- Reporter Dashboard: lập báo cáo về tình trạng bảo mật của toàn hệ thống

- Thống kê tần suất sử dụng của các ứng dụng, danh sách các ứng dụng hay dùng

- Thống kê lưu lượng dữ liệu sử dụng dựa theo người dùng

- Tự động phân tích các nguy cơ bảo mật của hệ thống mạng theo PC người dùng, theo ứng dụng, theo file, Malware…

- Tính năng theo dõi giúp khai thác đường đi của một nguy cơ bảo mật (malware), giúp dễ dàng khoanh vùng và tìm ra nguồn phát của malware.

3.4. Chức năng của hệ thống cảnh báoThiết bị tường lửa dòng ASA 5512-X tích hợp với FirePower giúp bảo vệ an toàn cho toàn bộ hệ thống thông tin. Mỗi khi có bất kỳ nguy hiểm sau (threat) sau:

- Kết nối truy cập trái phép vào vùng policy không che phép

- Xuất hiện các đợt tấn công chủ đích như malware

- Tấn công từ chối dịch vụ từ bên ngoài Internet

- Tấn công truy cập vào hệ thống từ bên ngoài Internet

- Có phiên truy cập các trang web trái phép

Khi xuất hiện các mối đe dọa trên, thiết bị tường lửa ASA 5512-X sẽ ngay lập tức ngăn chặn (dựa theo chính sách người quản trị đã đặt từ trước).

Bên cạnh đó, tường lửa ASA 5512-X tích hợp IPS của FirePower giúp ngăn chặn các nguy cơ (threat) ngay từ khi mới xuất hiện. Bằng cách liên tục monitor toàn hệ thống, sensor của tường lửa ASA 5512-X sẽ nhận biết các luồng dữ liệu khác lạ (bằng cách so sánh với behavior của dữ liệu bình thường), và ngăn chặn các luồng dữ liệu lạ ngay từ ban đầu. Do đó, bảo vệ hệ thống IT của doanh nghiệp tốt hơn.

Ngay sau khi có một trong các event ở trên, chương trình quản trị sẽ ghi nhận và đưa ra cảnh báo cho người quản trị mạng dưới các dạng sau:

- Hiển thị thông báo lên màn hình monitor

- Lưu trữ dưới dạng log, người quản trị có thể view chi tiết khi truy cập vào Phần quản trị log.

- Gửi thông báo email cho người quản trị

Trang Chính

Trang Chính Latest images

Latest images

Tường nhà

Tường nhà  Bài viết

Bài viết  Kết bạn

Kết bạn  Ngăn cấm

Ngăn cấm

098 376 5575

098 376 5575