- Mikrotik RouterOS là hệ điều hành được xây dựng cho kiến trúc phần cứng RouterBoard của Mikrotik (công ty thuộc nước Cộng hòa Latvia. Hệ điều hành RouterOS được xây dựng với đầy đủ các chức năng như định tuyến (router), tường lửa (firewall), quản lý băng thông, AP, liên kết mạng trục, quản lý Truy cập Mạng Công cộng (có dây hoặc không dây), thiết lập VPN, ...

- RouterOS là một hệ điều hành chuẩn dựa trên nền Linux v2.6, cung cấp tất cả những tính năng của bộ định tuyến cộng với khả năng cài đặt nhanh chóng, đơn giản và giao diện sử dụng dễ dàng.

Kiến trúc phần cứng

- Hệ điều hành RouterOS hỗ trợ kiến trúc phần cứng đa lõi (multi-core) và đa CPU (multi-CPU), có thể hoạt động ổn định trên kiến trúc Mainboard lớn và hiện đại nhất của Intel cùng với các chip CPU đa lõi mới nhất.

- Hệ điều hành RouterOS có thể hỗ trợ cài đặt trên các thiết bị lưu trữ USB, SATA, IDE bao gồm HDD, SDD, thẻ nhớ SD, CF… và cần ít nhất 64Mb dung lượng trống để cài đặt.

- Bên cạnh đó, nó có thể hỗ trợ nhiều loại cổng giao tiếp mạng bao gồm các card Ethernet 10Gb mới nhất, bảng mạch Wireless 802.11a/b/g/n và modem 3G…

Định tuyến (Router)

- Hệ điều hành RouterOS hỗ trợ nhiều giao thức định tuyến như: với IPv4 là RIP v1/v2, OSPF v2, BGP v4 hoặc với IPv6 là Ripng, OSPFv3, và BGP.

- Hỗ trợ định tuyến và chuyển tiếp theo kiểu mạch ảo (Virtual Routing and Forwarding), định tuyến dựa theo chính sách thực thi, định tuyến dựa trên cổng giao diện mạng hoặc định tuyến ECMP.

- Hệ điều hành RouterOS cũng hỗ trợ nghi thức MPLS cùng với công nghệ định tuyến và chuyển tiếp kiểu mạch ảo (Virtual Routing and Forwarding). VRF là công nghệ mà cho phép thiết lập nhiều thể hiện của một bảng định tuyến (routing table) cùng tồn tại trong cùng thời điểm tại cùng một bộ định tuyến. Các thể hiện nầy là độc lập, bởi vậy trong cùng thời điểm, các địa chỉ IP cho dù trùng hay chồng lấn nhau vẫn có thể được dùng mà không mâu thuẫn nhau. VRF cũng thường được dùng để nâng cao an ninh mạng, nhưng nó không hạn chế chỉ với nghi thức MPLS.

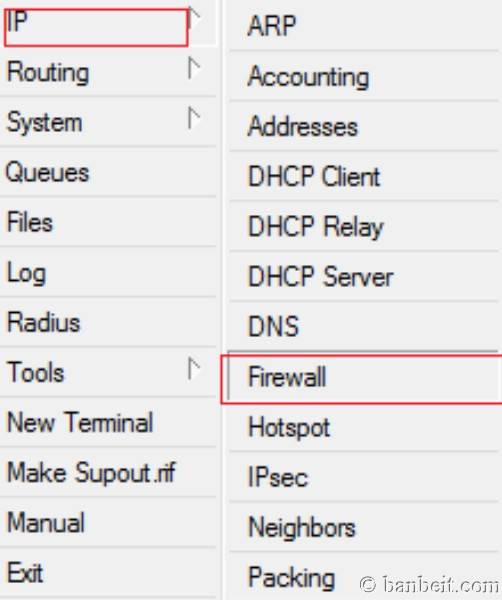

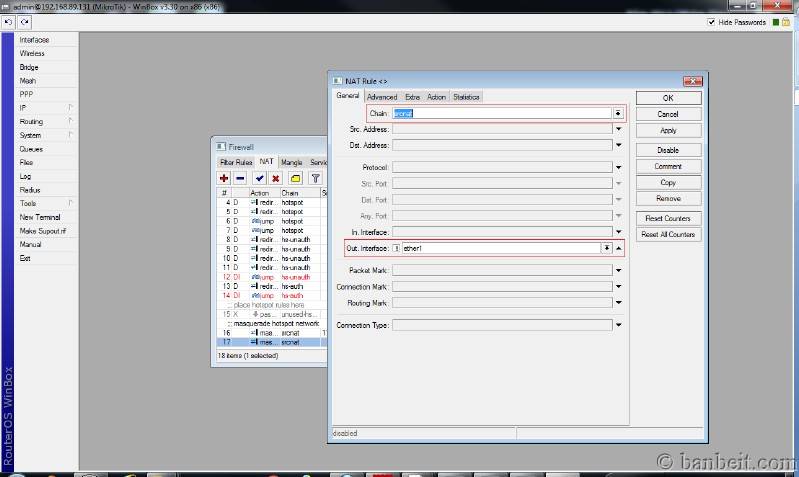

Tường lửa (Firewall)

- Tính năng Firewall được xây dựng cho các nhiệm vụ lọc gói tin và thực thi các chức năng an ninh, quản lý lưu lượng vào ra hay ngăn chặn các truy cập chưa được chứng thực…

- Hỗ trợ NAT các địa chỉ nguồn, địa chỉ đích cho các ứng dụng và UPnP, cung cấp các tính năng theo dõi kết nối, định tuyến, đánh dấu gói tin.

- Xây dựng chức năng lọc thông qua địa chỉ IP, lớp mạng, các port hoặc giao thức IP, các thông tin phù hợp lớp 7…

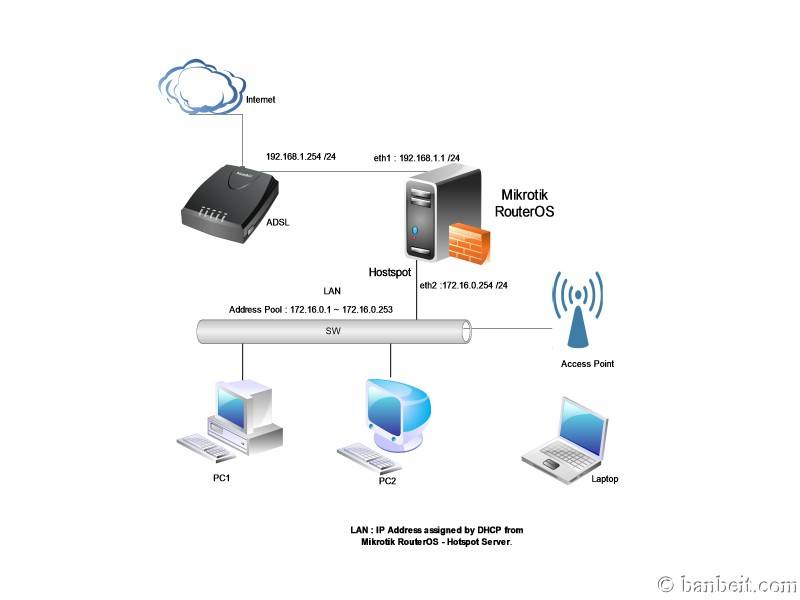

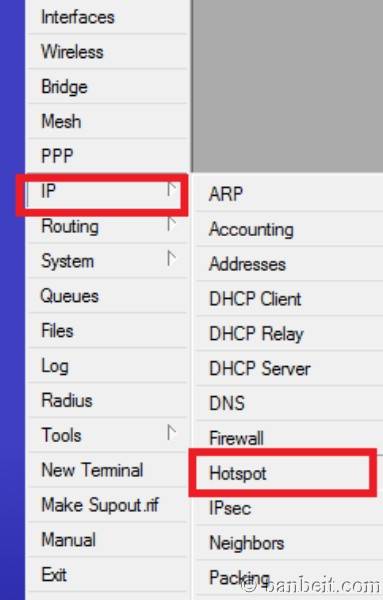

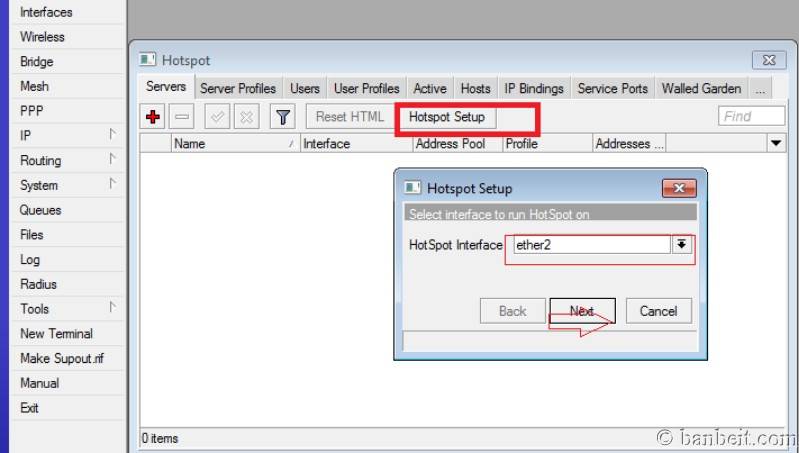

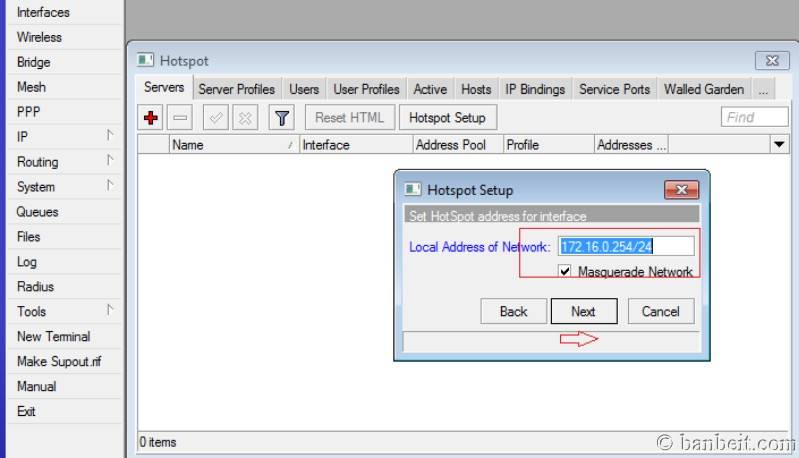

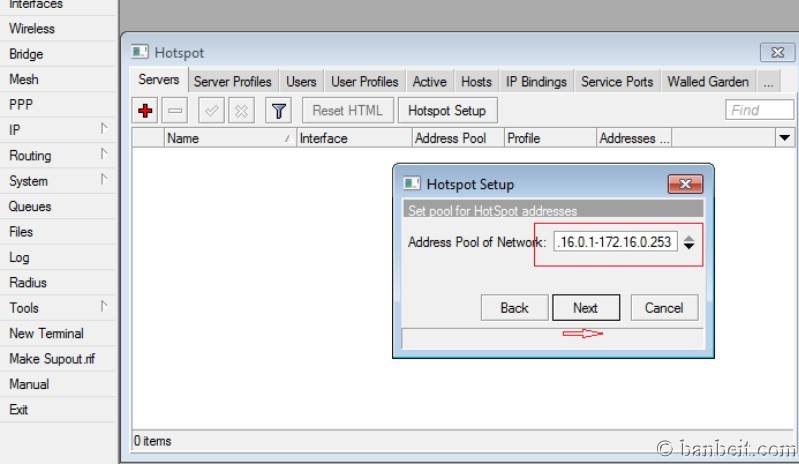

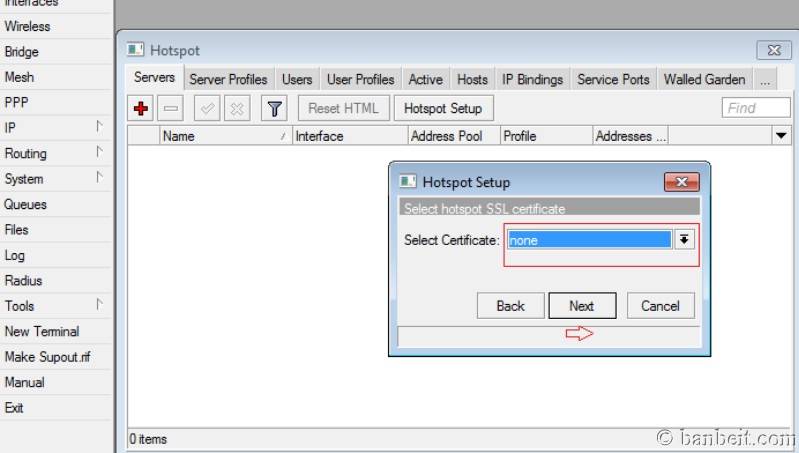

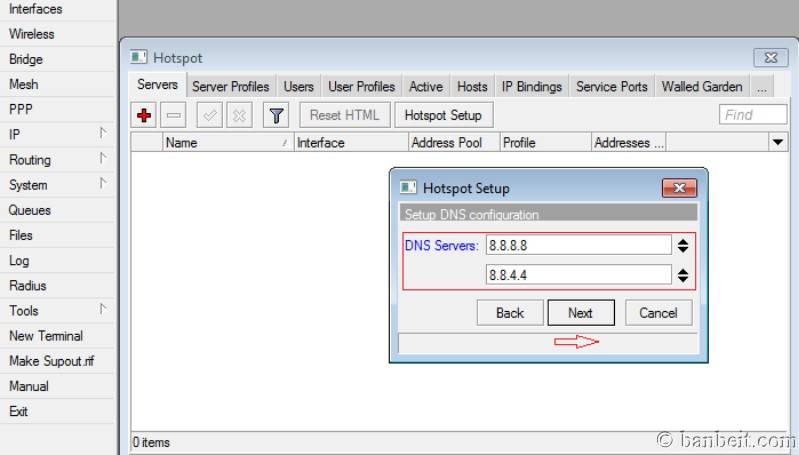

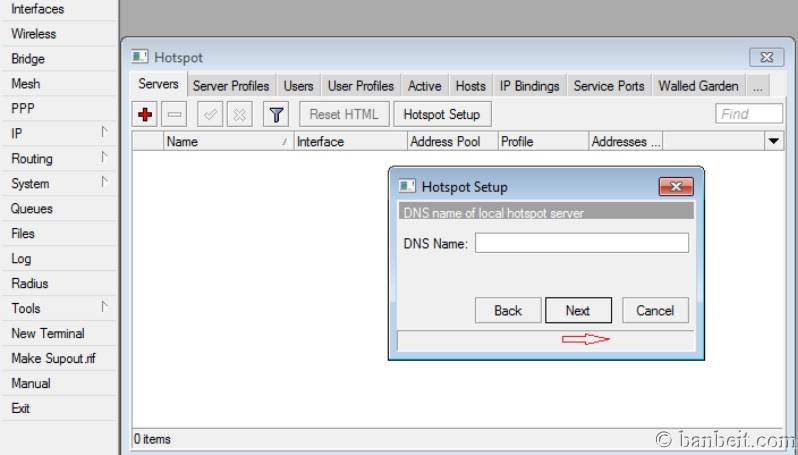

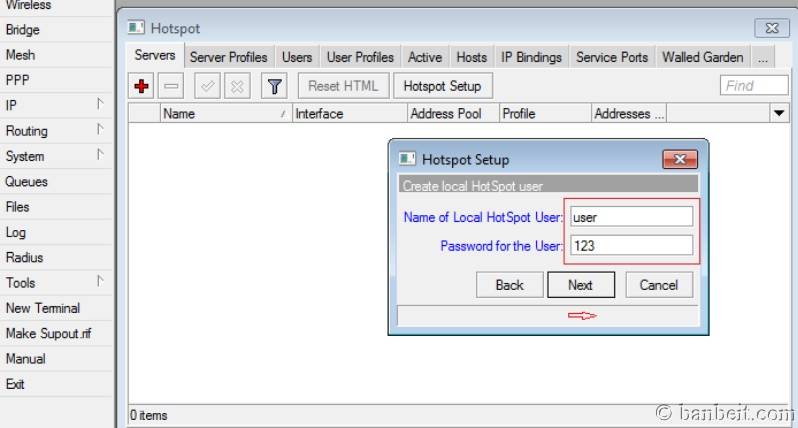

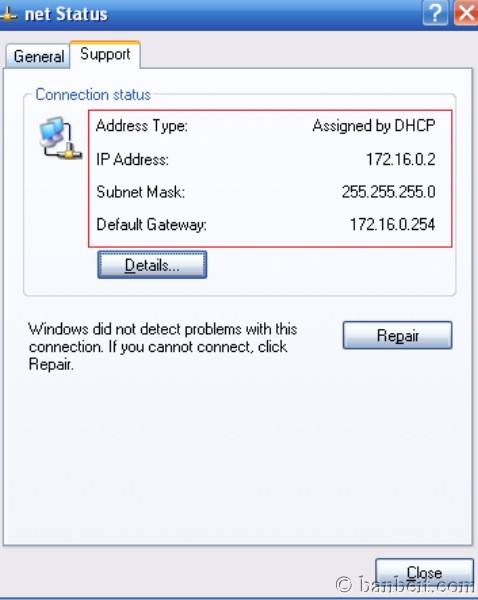

Quản lý Truy cập Mạng Công Cộng (Hotspot Gateway)

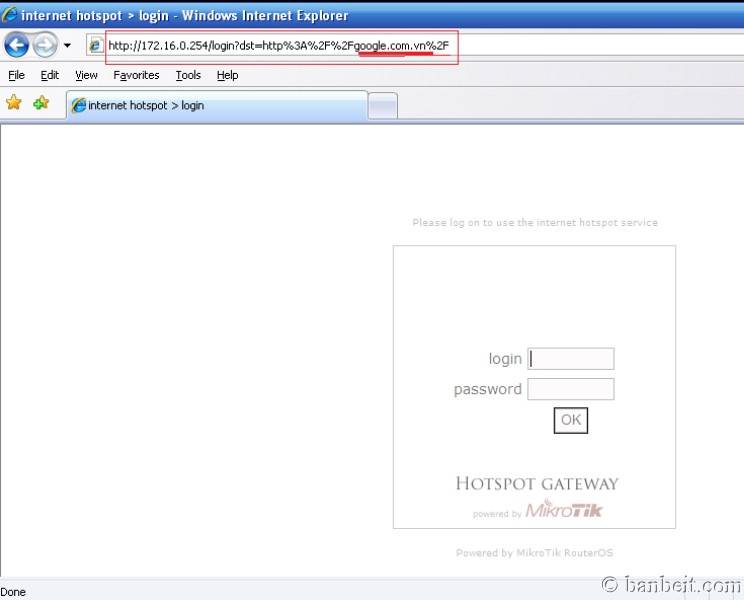

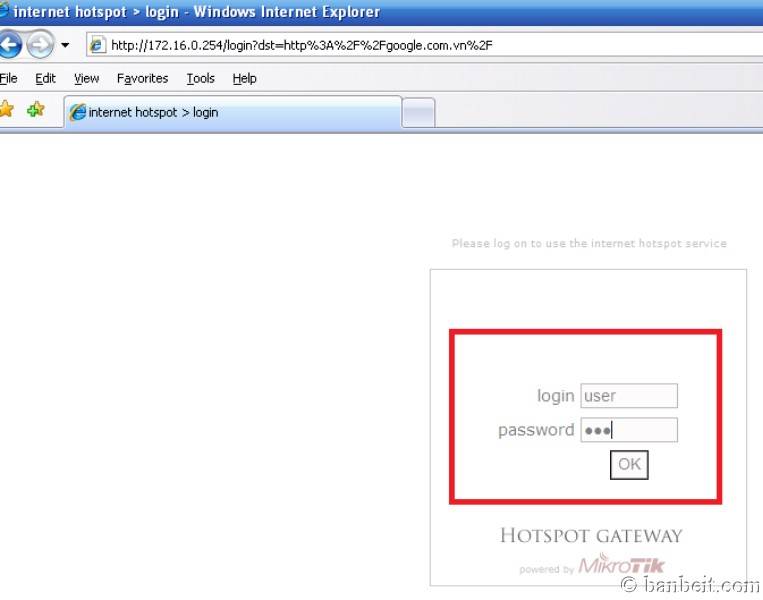

- Chức năng: Quản lý Truy cập Mạng Cộng Cộng (Hotspot) thực hiện việc việc xác thực, phân quyền và ghi chép (AAA) thông tin hoạt động của người dùng Mạng Công Cộng, bất kể họ sử dụng thiết bị kết nối có dây hoặc không dây. Người dùng sử dụng trình duyệt Web sẽ được đưa đến một Trang Chào và để có thể truy cập Mạng Công Cộng, người dùng phải đăng nhập với tài khoản được cấp (thường là username/ password).

- Lợi ích: Quản lý Truy cập Mạng Cộng Cộng (Hotspot) phù hợp để triển khai Mạng WiFi Công Cộng tại sân bay, trường học, quán café Internet, khu vui chơi, khu thương xá, siêu thị, hội chợ triển lãm,.. Đây là những nơi đòi hỏi nhà quản trị mạng không những phải quản lý người dùng truy cập mạng (AAA - xác thực, phân quyền và ghi chép thông tin hoạt động) mà còn không được can thiệp vào máy tính của người dùng (không cho phép cài đặt bất kỳ phần mềm hoặc cấu hình gì). Mâu thuẫn nầy được giải quyết nhờ chức năng Quản lý Truy cập Mạng Công Cộng (Hotspot) của RouterOS thông qua việc cấp tài khoản cho người dùng để đăng nhập tại Trang Chào.

- Xác thực: Chức năng Quản lý Truy cập Mạng Công Cộng hỗ trợ xác thực dựa trên máy chủ RADIUS chuẩn. Nhà quản trị có thể sử dụng RADIUS sẵn có bên trong RouterOS hoặc tự thiết lập RADIUS bên ngoài. Hiện nay, Mikrotik cũng có sẵn User Manager (RADIUS server) của riêng hãng. Với User Manager, nhà quản trị có khả năng quản lý tập trung người sử dụng trong toàn bộ hệ thống mạng WiFi của doanh nghiệp trải rộng tại nhiều Phòng, Ban và Chi nhánh khác nhau trên toàn quốc.

- Phân quyền: Chức năng Quản lý Truy cập Mạng Cộng Cộng quản lý dựa trên các hồ sơ dịch vụ của người dùng được tạo ra bao gồm: thời lượng và thời hạn sử dụng, giới hạn tốc độ upload và download, ...

- Đặc trưng tổng quát

- Xác thực người dùng bằng nhiều phương pháp khác nhau trên cơ sở dữ liệu lưu trữ trên OSRouter hoặc trên máy chủ RADIUS bên ngoài.

- Ghi chép thông tin truy cập của người dùng vào cơ sở dữ liệu lưu trữ trên OSRouter hoặc trên máy chủ RADIUS bên ngoài.

- Cấu hình bypass cho các thiết bị không tương thích

- Cho phép truy cập một số trang Web hữu ích (walled garden) mà không cần xác thực người dùng.

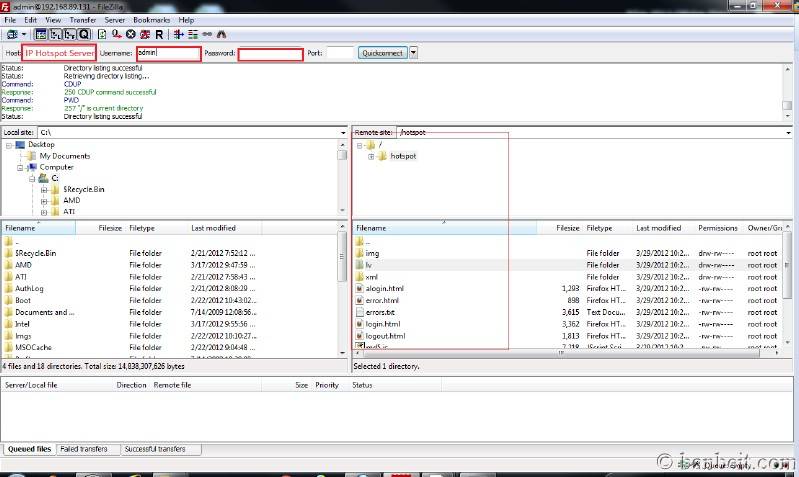

- Dể dàng thay đổi nội dung Trang Chào để quảng cáo thương hiệu doanh nghiệp.

Máy chủ Ủy thác Web (Web Proxy Server)

- Hệ điều hành RouterOS có thể thực hiện vai trò Máy chủ Ủy thác Web (Web Proxy server) để lưu trữ tạm (cache) các nguồn tại nguyên Web dưới dạng các file sao lưu (copied and cached files) và nhờ đó tăng tốc độ duyệt Web của người dùng khi có yêu cầu cùng nội dung. Máy chủ Ủy thác Web trên RouterOS thực hiện các chức năng sau:

- Ủy thác HTTP thông thường (Regular HTTP Proxy) - Nhà quản trị mạng cấu hình chỉ định Máy chủ Ủy thác trên RouterOS và người dùng cấu hình chĩ định Máy chủ Ủy thác trên trình duyệt Web của máy tính.

- Ủy thác HTTP trong suốt đối với người dùng (Transperent HTTP Proxy) - Người dùng hoàn toàn không biết có Máy chủ Ủy thác hoạt động và họ cũng không thay đổi bất kỳ cấu hình gì trên trình duyệt Web của máy tính.

- Danh sách truy cập (Access List) - Thiết lập các quy tắc để duyệt hoặc không duyệt danh sách Web được yêu cầu (tương tự như tường lửa) theo địa chỉ nguồn, theo địa chỉ đích, theo URL và theo các phương thức yêu cầu HTTP (GET, HEAD,...). Nếu phù hợp với quy tắc, một tác động (action) tương ứng với quy tắc sẽ được thực thi.

- Danh sách Lưu trữ tạm (Cache Access List) - Xác định các đối tượng (tên miền, máy chủ, trang web..) có thể được lưu nhớ tại Máy chủ Ủy thác.

- Danh sách Lưu trữ tạm trong máy chủ Ủy thác đang xử lý (Direct Access List) - Xác định tài nguyên nào truy cập trực tiếp tại máy chủ Ủy thác đang xử lý hoặc truy cập thông thông qua một máy chủ Ủy thác khác.

- Danh sách Kết nối (Connection List) - Danh sách các kết nối hiện tại mà Máy chủ Ủy thác đang phục vụ.

- Phương tiện Ghi chép (Logging facility) - Cho phép lấy và lưu trữ các thông tin liên quan đến hoạt động của Máy chủ Ủy thác.

- Ủy thác đối với các yêu cầu theo nghi thức SOCKS.

- Hỗ trợ Máy chủ Ủy thác mẹ (Parent proxy support)

- Lưu trữ tạm (Cache) trên ổ đĩa bên ngoài.

Chất lượng Dịch vụ (QoS)

- Kiểm soát băng thông, thiết lập các cơ chế kiểm soát tốc độ dữ liệu cấp phát, độ trễ, độ tin cậy mạng.

- Cấu hình ưu tiên hay định hình lưu lượng mạng:

- Giới hạn tốc độ dữ liệu cho từng IP, subnet, giao thức, port cụ thể và các thông số khác.

- Giới hạn lưu lượng peer-to-peer

- Ưu tiên luồng gói tin

- Sử dụng hàng đợi cho duyệt web nhanh hơn

- Áp dụng hàng đợi trong các khoảng thời gian nhất định

- Chia sẻ băng thông lưu lượng người dùng đồng đều hoặc tùy thuộc tải của kênh

Phần mềm Quản lý Thiết bị - The Dude

- The Dude là phần mềm giám sát mạng, sẽ tự động quét các thiết bị trong mạng con được chỉ định, vẽ và xây dựng một sơ đồ mạng lưới, theo dõi dịch vụ của các thiết bị mạng và cảnh báo khi các dịch vụ gặp vấn đề.

- Không chỉ có thể theo dõi các thiết bị RouterOS mà còn có thể theo dõi bất kỳ thiết bị nào có thể truy cập bằng cách ping, hoặc cung cấp thông tin SNMP.

- Cho phép đưa ra các biểu đồ lưu lượng, báo cáo nghẽn gián đoạn, và thậm chí thể hiện như một SysLog server lưu trữ các Log file thiết bị.

- The Dude cũng có thể quản lý cấu hình RouterOS thiết bị mạng của bạn, tự động nâng cấp phần mềm và cấu hình hàng loạt thiết bị.

- The Dude là một phần mềm ứng dụng miễn phí.

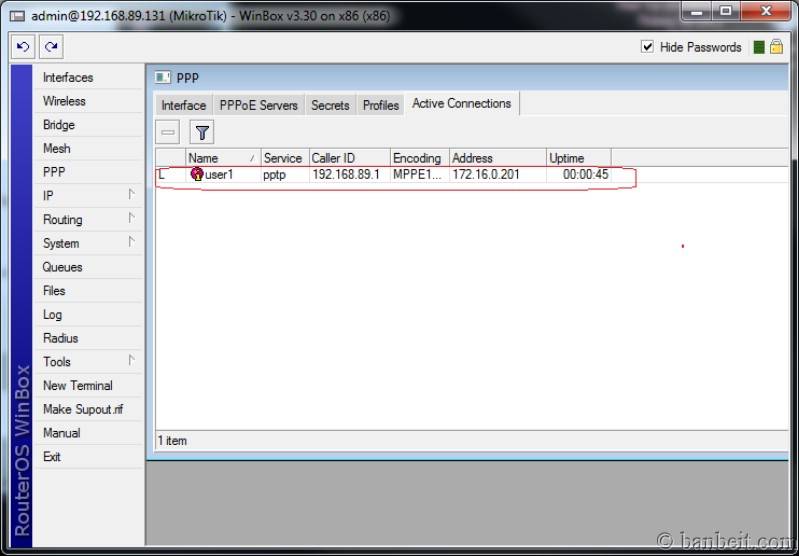

Cấu hình Thiết bị

- RouterOS hỗ trợ nhiều phương thức cấu hình thông qua cổng Serial Console kết nối terminal, Cấu hình với giao diện GUI thông qua công cụ Winbox, cấu hình dựa trên giao diện web hoặc cho phép xây dựng chương trình API tạo ra một ứng dụng điều khiển… Ngoài ra RouterOS cũng hỗ trợ kết nối dựa trên lớp MAC với khả năng tùy chỉnh được thực hiện bởi công cụ MAC-Telnet và Winbox.

Đẩy dữ liệu (Forwarding)

- Hệ điều hành RouterOS hỗ trợ chuyển tiếp lớp 2 (Layer2 forwarding) bao gồm Bridging, Mesh và HWMP+. Với HWMP+ là một giao thức định tuyến mới cho mạng vô tuyến Mesh, cải thiện HWMP (Hybrid Wireless Mesh Protocol) trong chuẩn dự thảo 802.11s.

- Sử dụng công nghệ (R)STP có thể loại bỏ các địa chỉ MAC trùng được nhìn từ nhiều port Bridge bằng cách vô hiệu hóa port thứ cấp tới địa chỉ MAC. Điều này giúp chống loop và cải thiện độ tin cậy của mạng.

Nghi thức MPLS

- MPLS là chuẩn chuyển mạch nhãn đa giao thức (MultiProtocol Label Switching). Nó có thể thay thế quyết định chuyển tiếp gói tin (packets forwarding) và định tuyến IP (IP routing), không còn dựa trên trường IP header và bảng định tuyến mà thay vào đó nhãn sẽ được gắn vào gói tin. Phương thức này tăng tốc quá trình chuyển tiếp vì tra cứu node kế tiếp đơn giản hơn so với tra cứu bởi bảng định tuyến.

- MPLS giúp dễ dàng tạo các “liên kết ảo” giữa các node trong mạng, bất chấp giao thức mã hóa dữ liệu của chúng.

- Trong một mạng MPLS, các gói dữ liệu được chỉ định nhãn. Quyết định chuyển tiếp gói tin được thực hiện hoàn toàn dựa trên nội dung các nhãn này, mà không cần kiểm tra các gói dữ liệu riêng của nó. Điều này cho phép tạo ra một mạch liên kết end-to-end thông qua các router, switch… sử dụng bất kỳ giao thức nào.

- Một vài tính năng MPLS được hỗ trợ

- Static Label binding cho IPv4

- Giao thức phân phối nhãn (Label Distribution Protocol) cho IPv4

- RSVP Traffic Engineering tunnels

- Tự động phát hiện và báo hiệu dựa trên VPLS MP-BGP

- MP-BGP dựa trên MPLS IP VPN

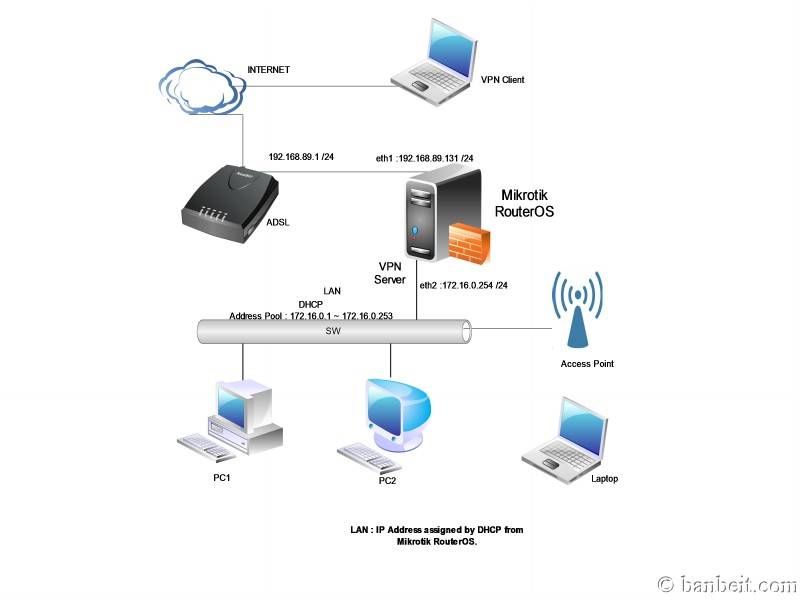

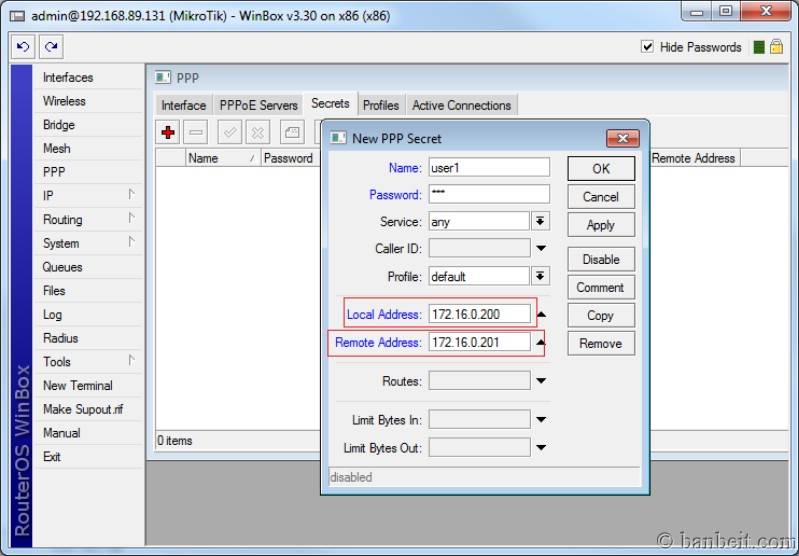

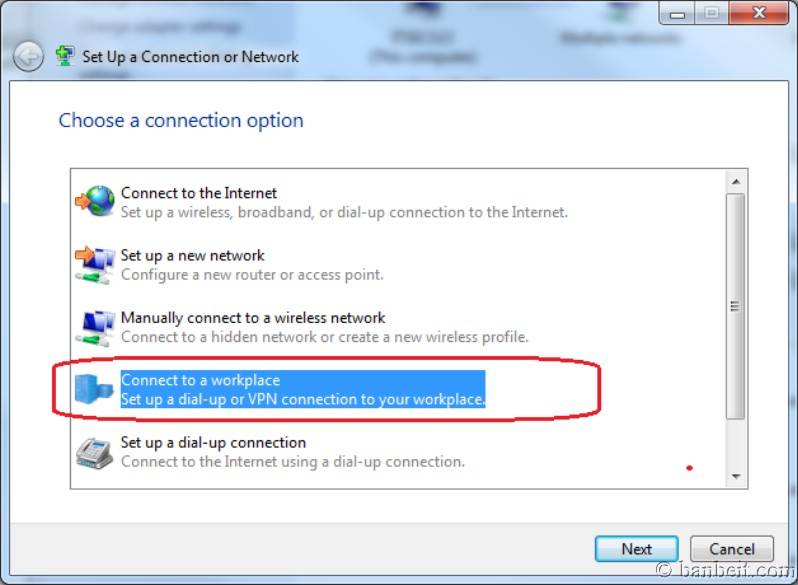

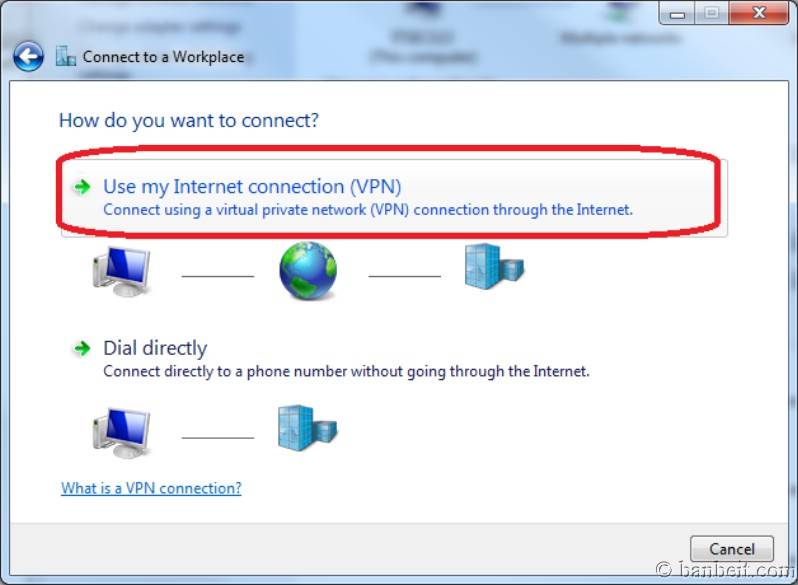

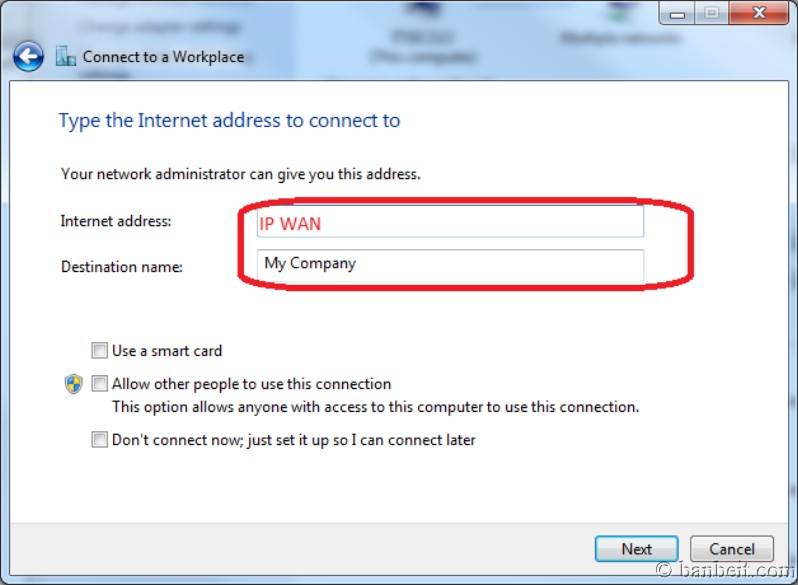

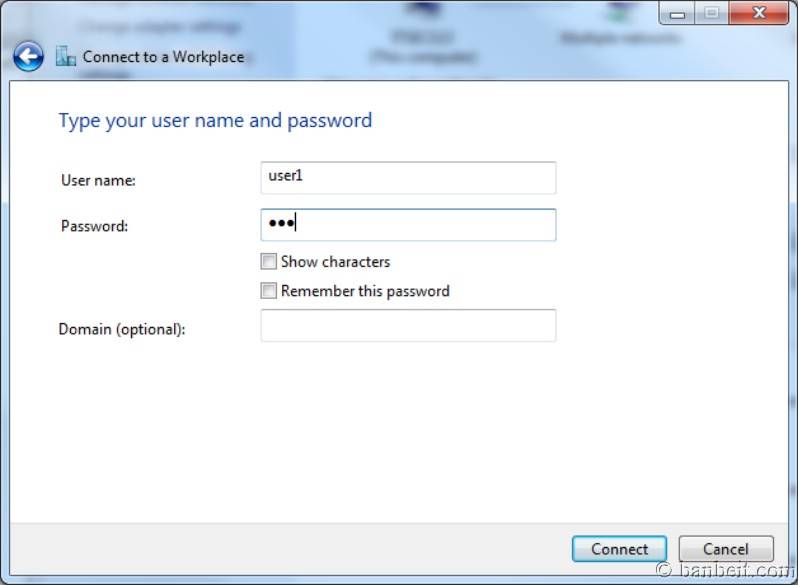

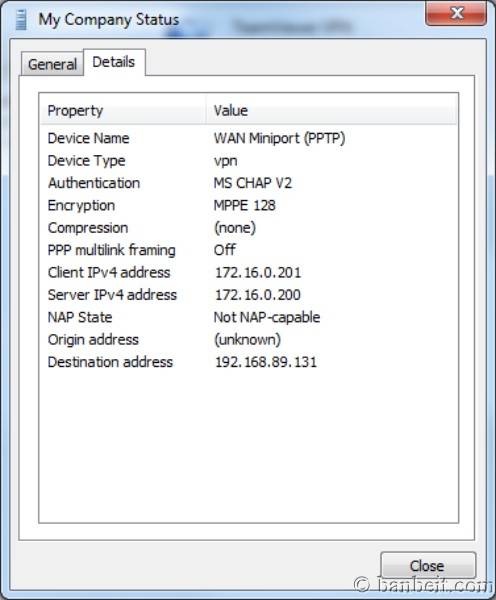

VPN

- Hỗ trợ thiết lập kết nối an toàn, liên kết mã hóa sử dụng các phương pháp và các giao thức liên kết tunnel khác nhau.

- Cho phép cấu hình các chế độ mạng thông suốt, liên kết đường hầm tunnel, IPsec, các giao thức mã hóa.

- Liên kết đường hầm tunnel điểm-điểm

- Cấu hình phân định VLAN chuẩn 802.1Q, hỗ trợ tạo các VLAN ảo…

- Hỗ trợ tính năng độc quyền EoIP, là một giao thức liên kết tunnel Ethernet giữ hai thiết bị định tuyến trên một kết nối IP. Khi chức năng cầu liên kết của được kích hoạt, tất cả lưu lượng Ethernet sẽ được bắc cầu giống như là một cáp kết nối giữa hai router. Điều này giúp cho nhiều sơ đồ mạng có thể kết nối LAN bắc cầu qua Internet.

Mạng Không Dây (Wireless)

- RouterOS hỗ trợ nhiều công nghệ vô tuyến, khả năng thích hợp cho thiết kế sử dụng các mạng WiFi hộ gia đình, hoặc xây dựng một mạng mesh công cộng diện rộng.

- Chuẩn mạng vô tuyến 802.11a/b/g/n

- Giao thức độc quyền Nstreme và Nstreme2

- Cơ chế Client Polling

- RTS/CTS

- WDS

- AP ảo

- Access Control List

- Roaming

- WMM

- Giao thức HWMP+

- Giao thức định tuyến MME

Công cụ hỗ trợ

- Để giúp quản lý mạng, RouterOS cung cấp nhiều công cụ cho phép quản lý và tối ưu mạng

- Ping, tracer route

- Bandwidth test, ping flood

- Packet sniffer, torch

- Telnet, SSH

- E-mail and SMS send tools

- Automated script execution tools

- CALEA data mirroring

- File Fetch tool

- Active connection table

- NTP Client and Server

- TFTP server

- Dynamic DNS updater

- VRRP redundancy support

- SNMP for providing graphs and stats

- RADIUS client and server (User Manager)

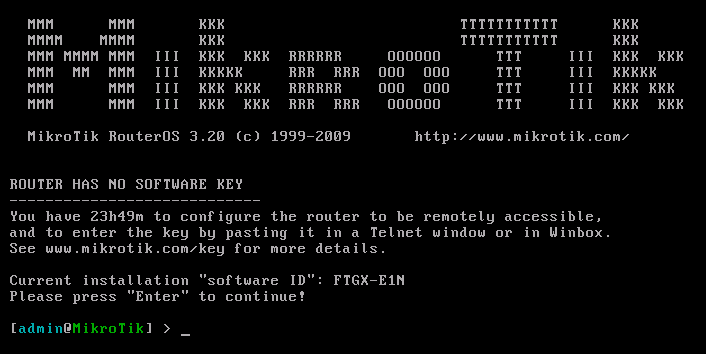

Giấy phép (License)

- Mỗi RouterOS đi kèm với một chứng chỉ giấy phép (License key) để được sử dụng mãi mãi và bắt buộc phải mua để có được nó.

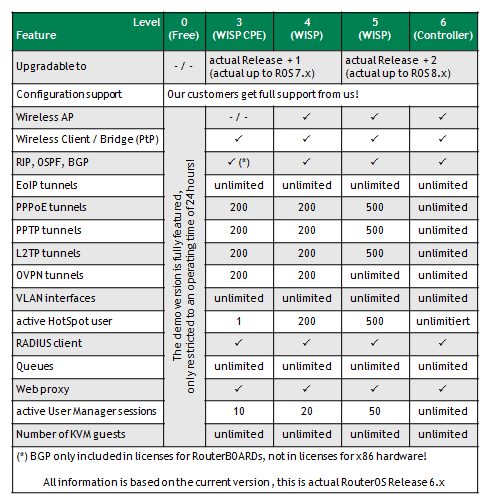

- Có 4 loại License key từ License L3 (level 3) - cấp thấp nhất với một số hạn chế cho đến License L6 – cấp cao nhất và không bị giới hạn tính năng

- Mỗi thiết bị RouterBoard của Mikrotik đã được cài đặt trước một License RouterOS version và không yêu cầu mua thêm

Chứng chỉ của MikroTik

- MTCNA - MikroTik Certified Network Associate (view outline)

- MTCRE - MikroTik Certified Routing Engineer (view outline)

- MTCWE - MikroTik Certified Wireless Engineer (view outline)

- MTCTCE - MikroTik Certified Traffic Control Engineer (view outline)

- MTCUME - MikroTik Certified User Management Engineer (view outline)

- MTCINE - MikroTik Certified Inter-networking Engineer (view outline)

Trang Chính

Trang Chính Latest images

Latest images

Tường nhà

Tường nhà  Bài viết

Bài viết  Kết bạn

Kết bạn  Ngăn cấm

Ngăn cấm

098 376 5575

098 376 5575